傳統網絡安全解決方案

網絡安全對企業乃至國家經濟建設有著極其重要的作用。近年來,隨著我國國民經濟和社會信息化進程的全面加快,計算機網絡在政治、軍事、金融、商業等部門的廣泛應用,網絡與信息系統的基礎性、全局性作用不斷增強,全社會對計算機網絡的依賴越來越大。網絡系統如果遭到破壞,不僅會引起社會混亂,還將帶來經濟損失。

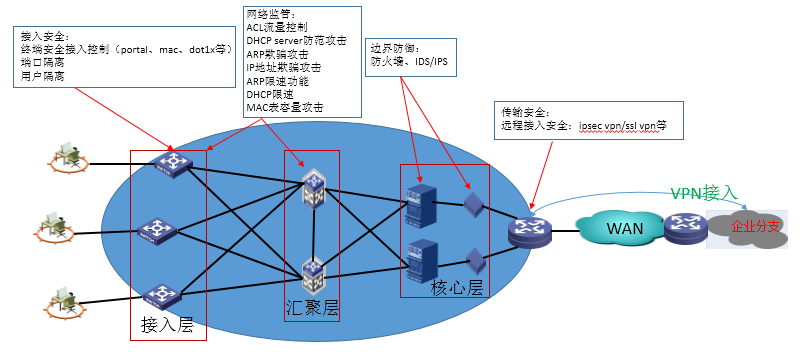

傳統網絡安全設計總體架構如下:

從園區內網安全、邊界防御、園區出口傳輸安全等多緯度、多層次進行安全設計和安全防御,對企業內部進行安全區域劃分、隔離和權限控制,對企業外部用戶訪問進行安全控制、數據加密,防止惡意攻擊。園區網全方位的安全設計方案保證內部、外部用戶訪問園區網資源的安全性。

園區內網安全設計

防IP/MAC地址盜用和ARP中間人攻擊

DHCP Snooping技術是DHCP安全特性,通過建立和維護DHCP Snooping綁定表過濾不可信任的DHCP信息,這些信息是指來自不信任區域的DHCP信息。DHCP Snooping綁定表包含不信任區域的用戶MAC地址、IP地址、租用期、VLAN-ID 接口等信息,DHCP Snooping綁定表可以基于DHCP過程動態生成,也可以通過靜態配置生成,此時需預先準備用戶的IP 地址、MAC地址、用戶所屬VLAN ID、用戶所屬接口等信息。

園區交換機開啟DHCP-Snooping后,會對DHCP報文進行偵聽,并可以從接收到的DHCP Request或DHCP Ack報文中提取并記錄IP地址和MAC地址信息。另外,DHCP-Snooping允許將某個物理端口設置為信任端口或不信任端口。信任端口可以正常接收并轉發DHCP Offer報文,而不信任端口會將接收到的DHCP Offer報文丟棄。這樣,可以完成交換機對假冒DHCP Server的屏蔽作用,確保客戶端從合法的DHCP Server獲取IP地址。

防IP/MAC地址掃描攻擊

防IP掃描攻擊

地址掃描攻擊是攻擊者向攻擊目標網絡發送大量的目的地址不斷變化的IP報文。當攻擊者掃描網絡設備的直連網段時,觸發ARP miss,使網絡設備給該網段下的每個地址發送ARP報文,地址不存在的話,還需要發送目的主機不可達報文。如果直連網段較大,攻擊流量足夠大時,會消耗網絡設備較多的CPU和內存資源,可引起網絡中斷。

園區交換機支持IP地址掃描攻擊的防護能力,收到目的IP是直連網段的報文時,如果該目的地址的路由不存在,會發送一個ARP請求報文,并針對目的地址下一條丟棄表項(棄后續所有目的地址為該直連網段的ARP報文),以防止后續報文持續沖擊CPU。如果有ARP應答,則立即刪除相應的丟棄表項,并添加正常的路由表項;否則,經過一段時間后丟棄表項自動老化。這樣,既防止直連網段掃描攻擊對交換機造成影響,又保證正常業務流程的暢通。

在上述基礎上,交換機還支持基于接口設置ARP miss的速率。當接口上觸發的ARP miss超過設置的閾值時,接口上的ARP miss不再處理,直接丟棄。

如果用戶使用相同的源IP進行地址掃描攻擊,交換機還可以基于源IP做ARP miss統計。如果ARP miss的速率超過設定的閾值,則下發ACL將帶有此源IP的報文進行丟棄,過一段時間后再允許通過。

防MAC地址掃描攻擊

以太網交換機的MAC地址轉發表作為二層報文轉發的核心,在受到攻擊的時候,直接導致交換機無法正常工作。發生MAC地址攻擊的時候,攻擊者向攻擊目標網絡發送大量的源MAC地址不斷變化以太報文,園區交換機收到以太報文會基于報文的源MAC學習填充二層MAC轉發表項,由于MAC地址轉發表的規格有限,會因為MAC掃描攻擊而很快填充滿,無法再學習生成新的MAC轉發表,已學習的MAC表條目需通過老化方式刪除,這樣途徑園區交換機大量的單播報文會因為按照目的MAC找不到轉發表項而不得不進行廣播發送,導致園區網絡中產生大量的二層廣播報文,消耗網絡帶寬、引發網絡業務中斷異常。

交換機二層MAC轉發表是全局共享資源,單板內各端口/VLAN共享一份MAC轉發表,華三園區交換機支持基于端口/VLAN的MAC學習數目限制,同時支持MAC表學習速率限制,有效防御MAC地址掃描攻擊行為。MAC學習數目達到端口/VLAN上設置的閾值時,會進行丟棄/轉發/告警等動作(動作策略可定制、可疊加)。另外通過園區交換機的MAC地址與端口綁定來限制跨端口的MAC掃描攻擊。

廣播/組播報文抑制

攻擊者不停地向園區網發送大量惡意的廣播報文,惡意廣播報文占據了大量的帶寬,傳統的廣播風暴抑制無法識別用戶VLAN,將導致正常的廣播流量一并被交換機丟棄。園區網交換機需要識別惡意廣播流量的VLAN ID,通過基于VLAN的廣播風暴抑制丟棄惡意廣播報文而不影響正常廣播報文流量轉發。可基于端口或VLAN限制廣播報文流量百分比或速率閾值。

同時園區網交換機支持組播報文抑制,可基于端口限制組播報文流量百分比或速率閾值。

園區網邊界防御

企業園區網邊界防御分為兩個部分:園區出口邊界防御、園區內部邊界防御。 園區出口連接Internet和企業WAN網的接入,企業外部網路尤其Internet網絡,是各種攻擊行為、病毒傳播、安全事件引入的風險點,通過在企業出口部署高性能防火墻設備、或者在核心交換機內置防火墻模塊,可以很好的緩解風險的傳播,阻擋來自Internet/企業外部網絡攻擊行為的發生。企業園區出口位置部署的獨立防火墻設備(或核心交換機內置的防火墻模塊),需要滿足高性能、高可靠、高安全的要求,是企業園區網的第一道安全屏障。

園區內部邊界防御是將企業內部劃分為多個區域,分為信任區域和非信任區域,分別實施不同的安全策略,包括部署區域間隔離、受限訪問、防止來自區域內部的DOS攻擊等安卻措施。建議通過匯聚交換機上集成防火墻模塊(單板)來實現園區內部的邊界防御功能。

園區網中防火墻功能無論是獨立設備部署還是集成在核心/匯聚交換機內部,都必須支持靈活的業務流控制策略配置,能把特定的流量引到防火墻進行處理,其他流量進行旁路。

防火墻本身需要保證高可靠性,需要考慮防火墻的冗余設計,支持Active/Active HA 設計方式,即交換機內集成的多塊防火墻板卡支持負載分擔和主備模式,不同交換機內的防火墻支持Active/Active模式,同時能夠處理流量。

園區網出口安全

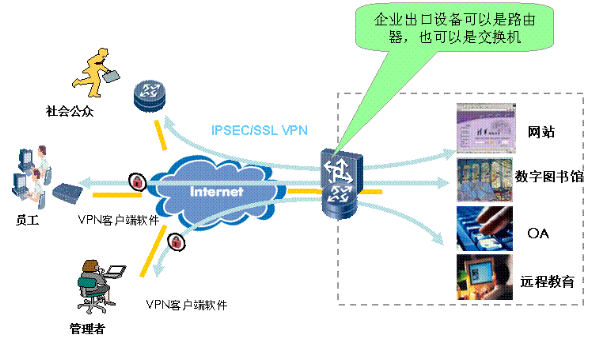

隨著現代社會網絡經濟的發展,企業日益發展擴大,辦事處、分支機構以及商業合作伙伴逐步增多,如何將這些小型的辦公網絡和企業總部網絡進行經濟靈活而有效的互聯,并且與整個企業網絡安全方案有機融合,提高企業信息化程度,優化商業運作效率,成為企業IT網絡設計亟待解決的問題;大量普及的SOHO網絡、小型辦公網絡、智能家居網絡也越來越注重接入的便捷性和網絡安全性。

企業園區網出口設備是企業內部網絡與外部網絡的連接點,其安全保證能力非常重要,企業在信息化的過程中面臨核心技術、商業機密泄密等信息安全問題,VPN技術是企業傳輸數據非常理想的選擇,因為VPN技術正式是為了解決在不安全的Internet上安全傳輸機密信息,保證信息的完整性、可用性以及保密性,包括IPSec VPN和SSL VPN。企業辦事處、分支機構以及商業合作伙伴如果采用主機VPN客戶端接入企業總部網絡,那么分之機構網絡中的每個主機需要單獨撥號接入,VPN接入不可控造成內部網絡安全隱患,同時也大量消耗企業總部VPN網關隧道資源;如果采用單獨的VPN網關與企業總部網關建立VPN隧道,又面臨投資過大的問題。需要有效解決企業分支機構VPN接入靈活性、安全性和經濟性之間的矛盾。

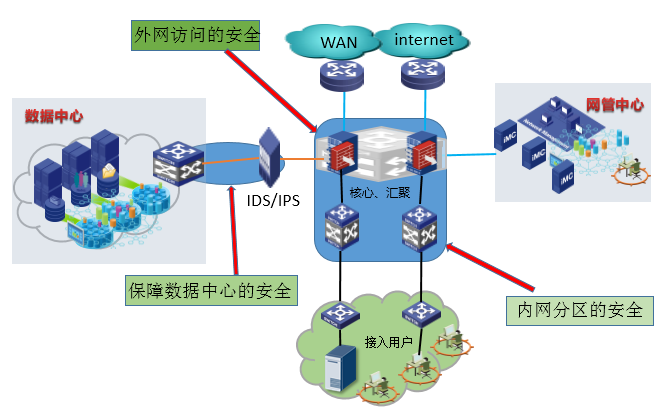

數據中心安全設計

數據中心的安全對企業來說,非常重要,企業在享受數據中心帶來生產力提高的同時,其內在的安全建設成為了業內的熱點。讓數據中心遠離安全威脅,促使其在管理、運維上向安全靠攏,已經成為建設的趨勢。

數據中心的網絡安全設計中,我們采用以兩臺交換機為中心的雙星型冗余結構的網絡,可以在網絡交換機上通過插卡的方式實現防火墻、負載均衡等功能,保障數據中心的安全。

防火墻的目的是要在內部、外部兩個網絡之間建立一個安全控制點,通過允許、拒絕或重新定向經過防火墻的數據流,實現對進、出內部網絡的服務和訪問的審計和控制。具體地說,設置防火墻的目的是隔離數據中心和局域網,保護數據中心不受攻擊,實現以下基本功能:

負載均衡的作用是可以為用戶訪問數據中心時,能夠實現應用級的負載分擔。

無線安全設計

無線局域網(WLAN)具有安裝便捷、使用靈活、經濟節約、易于擴展等有線網絡無法比擬的優點。但是由于無線局域網開放訪問的特點,使得攻擊者能夠很容易的進行竊聽,惡意修改并轉發,因此安全性成為阻礙無線局域網發展的最重要因素。園區用戶大多容易接受新鮮事物,雖然一方面對無線網絡的需求不斷增長,但同時也讓許多潛在的用戶對不能夠得到可靠的安全保護而對最終是否使用無線局域網猶豫不決。

目前有很多種無線局域網的安全技術,包括物理地址(MAC)過濾、服務集標識符(SSID)匹配、有線對等保密(WEP)、端口訪問控制技術(IEEE802.1x)、WPA (Wi-Fi Protected Access)、IEEE 802.11i等。面對如此多的安全技術,應該選擇哪些技術來解決無線局域網的安全問題,才能滿足用戶對安全性的要求。

聯系我們

地址:江蘇省南京市玄武區玄武大道699-22號江蘇軟件園24棟2樓

郵政編碼:210000

聯系電話:

產品銷售咨詢 13913915777 張先生

方案銷售咨詢 13851869694 王先生

方案技術咨詢 13851869694 王先生

投訴及服務建議 13305179823 朱先生

Copyright © 2022 江蘇索遠電子科技有限公司 頁面版權所有 蘇ICP備11053397號 技術支持:南京 中企動力